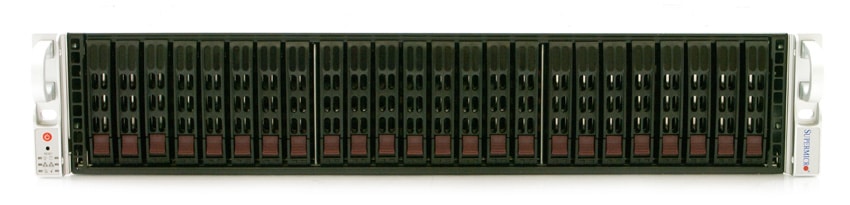

Lors de l'examen de gros lots de SSD pour un certain projet, le moment vient toujours où revenir à un état propre, un tas de SSD doit être effacé en toute sécurité. Ce processus ne peut être négligé, car selon la charge de travail, ne pas remettre un disque dans son état d'origine peut entraîner des problèmes de commutation entre les charges de travail. Dans cette astuce de laboratoire, nous avons documenté comment sécuriser l'effacement des disques SSD en rationalisant le processus. Nous avons créé des scripts d'effacement en bloc pour les environnements de serveur Linux, qui gèrent jusqu'à 23 SSD à la fois dans un Serveur Supermicro SuperStorage 2027R-AR24NV.

Pour effacer des groupes de 16 SSD SAS, qui est une taille d'ensemble de SSD courante pour les examens de baies et de SSD d'entreprise, nous avons créé un script formatsas.sh à l'aide de bash. Le script est assez simple, bien qu'une étape à ne jamais oublier consiste à rechercher le lecteur de démarrage actuel et à le commenter. Cela empêche d'effacer le lecteur de démarrage sous vous dans le processus ! Pour ce processus, nous utilisons le package sg3_utils et la commande sg_format.

sg_format –format /dev/sda

sg_format –format /dev/sdb

sg_format –format /dev/sdc

sg_format –format /dev/sdd#sg_format –format /dev/sde

sg_format –format /dev/sdf

sg_format –format /dev/sdg

sg_format –format /dev/sdhsg_format –format /dev/sdi

sg_format –format /dev/sdj

sg_format –format /dev/sdk

sg_format –format /dev/sdlsg_format –format /dev/sdm

sg_format –format /dev/sdn

sg_format –format /dev/sdo

sg_format –format /dev/sdpsg_format –format /dev/sdq

Le prochain script bien nommé formatsata.sh est utilisé pour effacer en toute sécurité de grands groupes de SSD SATA. Dans ce cadre, nous remplissons généralement entièrement le serveur à 24 baies avec des SSD grand public et d'entreprise pour les remettre tous dans un état frais d'usine après la fin d'un groupe de tests. Le même conseil de commenter le lecteur de démarrage s'applique. Pour ce processus, nous utilisons hdparm, qui est généralement installé dans la plupart des distributions Linux. Sinon, l'installation du package hdparm fait généralement l'affaire. Pour effacer un SSD SATA, vous devez d'abord activer la sécurité avec un mot de passe de votre choix, puis lancer la commande d'effacement sécurisé dans une étape ultérieure.

hdparm –user-master u –security-set-pass mot de passe /dev/sda

hdparm –user-master u –security-set-pass mot de passe /dev/sdb

hdparm –user-master u –security-set-pass mot de passe /dev/sdc

hdparm –user-master u –security-set-pass mot de passe /dev/sddhdparm –user-master u –security-set-pass mot de passe /dev/sde

hdparm –user-master u –security-set-pass mot de passe /dev/sdf

hdparm –user-master u –security-set-pass mot de passe /dev/sdg

hdparm –user-master u –security-set-pass mot de passe /dev/sdhhdparm –user-master u –security-set-pass mot de passe /dev/sdi

hdparm –user-master u –security-set-pass mot de passe /dev/sdj

hdparm –user-master u –security-set-pass mot de passe /dev/sdk

hdparm –user-master u –security-set-pass mot de passe /dev/sdlhdparm –user-master u –security-set-pass mot de passe /dev/sdm

hdparm –user-master u –security-set-pass mot de passe /dev/sdn

#hdparm –user-master u –security-set-pass mot de passe /dev/sdo

hdparm –user-master u –security-set-pass mot de passe /dev/sdphdparm –user-master u –security-set-pass mot de passe /dev/sdq

hdparm –user-master u –security-set-pass mot de passe /dev/sdr

hdparm –user-master u –security-set-pass mot de passe /dev/sds

hdparm –user-master u –security-set-pass mot de passe /dev/sdthdparm –user-master u –security-set-pass mot de passe /dev/sdu

hdparm –user-master u –security-set-pass mot de passe /dev/sdv

hdparm –user-master u –security-set-pass mot de passe /dev/sdw

hdparm –user-master u –security-set-pass mot de passe /dev/sdxhdparm –user-master u –security-erase password /dev/sda

hdparm –user-master u –security-erase mot de passe /dev/sdb

hdparm –user-master u –security-erase password /dev/sdc

hdparm –user-master u –security-erase password /dev/sddhdparm –user-master u –security-erase mot de passe /dev/sde

hdparm –user-master u –security-erase password /dev/sdf

hdparm –user-master u –security-erase password /dev/sdg

hdparm –user-master u –security-erase password /dev/sdhhdparm –user-master u –security-erase password /dev/sdi

hdparm –user-master u –security-erase password /dev/sdj

hdparm –user-master u –security-erase password /dev/sdk

hdparm –user-master u –security-erase mot de passe /dev/sdlhdparm –user-master u –security-erase password /dev/sdm

hdparm –user-master u –security-erase password /dev/sdn

#hdparm –user-master u –security-erase password /dev/sdo

hdparm –user-master u –security-erase password /dev/sdphdparm –user-master u –security-erase password /dev/sdq

hdparm –user-master u –security-erase password /dev/sdr

hdparm –user-master u –security-erase password /dev/sds

hdparm –user-master u –security-erase password /dev/sdthdparm –user-master u –security-erase password /dev/sdu

hdparm –user-master u –security-erase password /dev/sdv

hdparm –user-master u –security-erase password /dev/sdw

hdparm –user-master u –security-erase password /dev/sdx

Si vos objectifs sont plus simples que d'effacer 24 lecteurs à la fois, la commande pour effectuer un effacement sécurisé sur un seul lecteur est la même… ciblant simplement un lecteur au lieu de plusieurs. Dans un scénario client, cela peut être fait pour réaffecter un SSD à une nouvelle machine ou pour s'assurer que toutes les données ont disparu avant de donner ou de recycler un ancien SSD. Dans un environnement Windows avec un SSD prenant en charge le trim, vous pouvez copier ce processus en supprimant toutes les partitions du lecteur, en créant une partition pleine taille et en effectuant un formatage rapide, puis en supprimant la partition. Cela lance une commande TRIM sur toute la surface du lecteur.