QNAP는 지난주 모든 네트워킹 장치를 대상으로 한 랜섬웨어 및 무차별 대입 공격에 관한 제품 보안 성명을 발표했습니다. 아무런 보호 장치 없이 인터넷에 액세스할 수 있는 NAS가 있는 사람들은 여기에서 특히 위험합니다. 따라서 QNAP는 NAS 솔루션을 사용하는 모든 사람이 이 문서의 보안 설정 지침을 따라 안전한 QNAP NAS를 사용할 것을 촉구합니다.

QNAP는 지난주 모든 네트워킹 장치를 대상으로 한 랜섬웨어 및 무차별 대입 공격에 관한 제품 보안 성명을 발표했습니다. 아무런 보호 장치 없이 인터넷에 액세스할 수 있는 NAS가 있는 사람들은 여기에서 특히 위험합니다. 따라서 QNAP는 NAS 솔루션을 사용하는 모든 사람이 이 문서의 보안 설정 지침을 따라 안전한 QNAP NAS를 사용할 것을 촉구합니다.

QNAP의 특정 지침(아래에서 설명)은 좋든 나쁘든 NAS를 인터넷에서 더 잘 격리한다는 점에 유의해야 합니다. 따라서 원격 액세스를 위해 앱 및/또는 기타 항목에 의존하는 경우 모든 포트 포워딩 액세스를 끄는 경우 이를 비활성화할 수 있습니다.

보안 QNAP NAS – 인터넷으로 시작

먼저 NAS가 인터넷에 노출되어 있는지 확인하십시오.

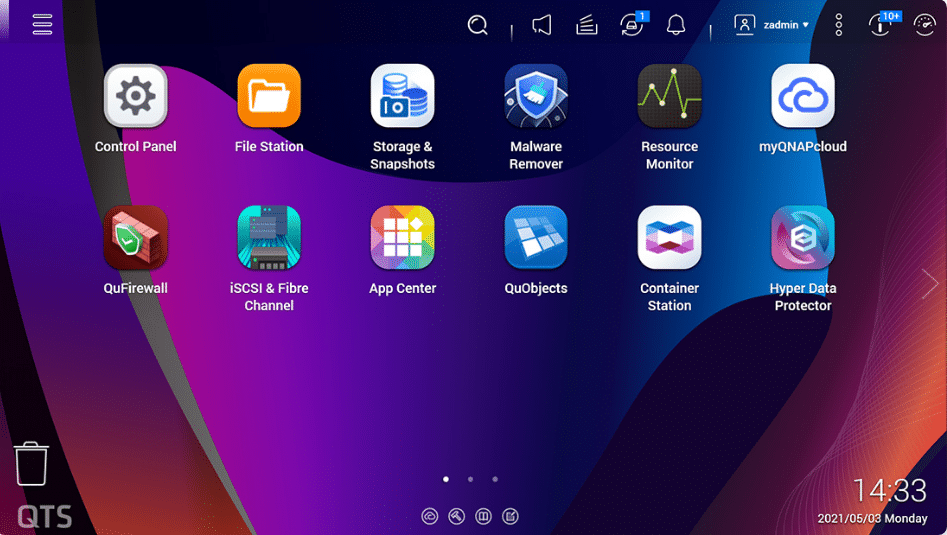

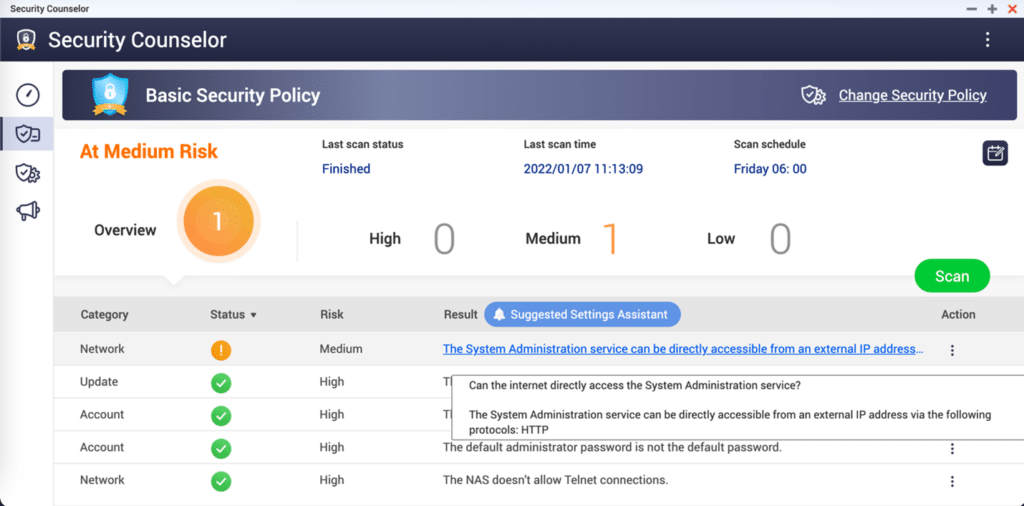

- 엽니다 보안 카운슬러 QNAP 장치에서. 이것은 다음을 통해 액세스됩니다. QTS 5.0, QNAP의 웹 기반 NAS 운영 체제. StorageReview Lab에서 이 앱은 기본적으로 설치되지 않으므로 QTS App Center를 통해 다운로드했을 수 있습니다.

- NAS가 인터넷에 노출되어 위험이 높은 경우 기본 대시보드에 다음 메시지가 표시됩니다. "시스템 관리 서비스는 다음 프로토콜을 통해 외부 IP 주소에서 직접 액세스할 수 있습니다. HTTP"

이 경우 아래 지침을 따르십시오.

- 라우터의 포트 전달 기능을 비활성화합니다.

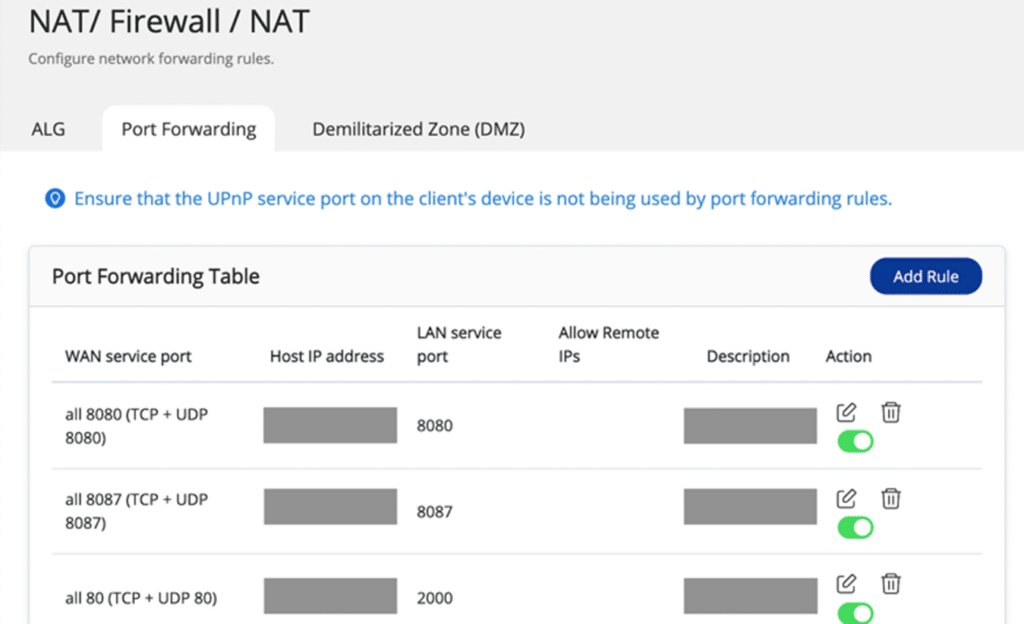

라우터의 웹 기반 소프트웨어 관리 섹션으로 이동하여 가상 서버, NAT 또는 포트 포워딩 설정을 확인하십시오. 그런 다음 기본적으로 포트 8080 및 433인 NAS 관리 서비스 포트의 포트 전달 설정을 비활성화합니다.QNAP는 이를 찾는 방법에 대한 지침을 제공했습니다. 라우터의 어떤 포트가 인터넷에 노출되어 있습니까?.

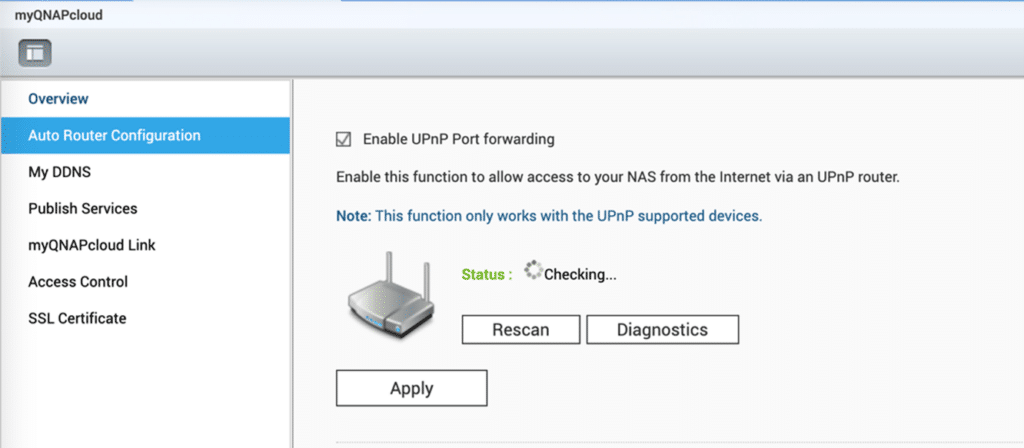

- QNAP NAS에서 UPnP 기능 비활성화

그런 다음 QTS로 돌아가 메인 메뉴를 통해 myQNAPcloud를 시작합니다(아래에 있음). 시스템은). 딸깍 하는 소리 자동 라우터 구성하고 "UPnP 포트 포워딩 활성화"가 선택되어 있는지 확인하십시오. 않습니다. 선택된. QNAP 사용자는 또한 인터넷을 통해 myQNAPcloud에 액세스.

위에서 설명한 것처럼 QNAP으로부터 장치를 보호하는 이러한 단계는 모든 사람이 NAS를 원격으로 사용하는 방식에 따라 다르기 때문에 모든 사람에게 적합하지 않을 수 있습니다. 이러한 예방 조치 중 일부를 취하면 특정 사용 사례에서 NAS가 무의미한 장치가 될 수 있습니다.

즉, 암호 추측 공격으로부터 플랫폼을 보호하기 위해 취할 수 있는 몇 가지 추가 단계가 있습니다.

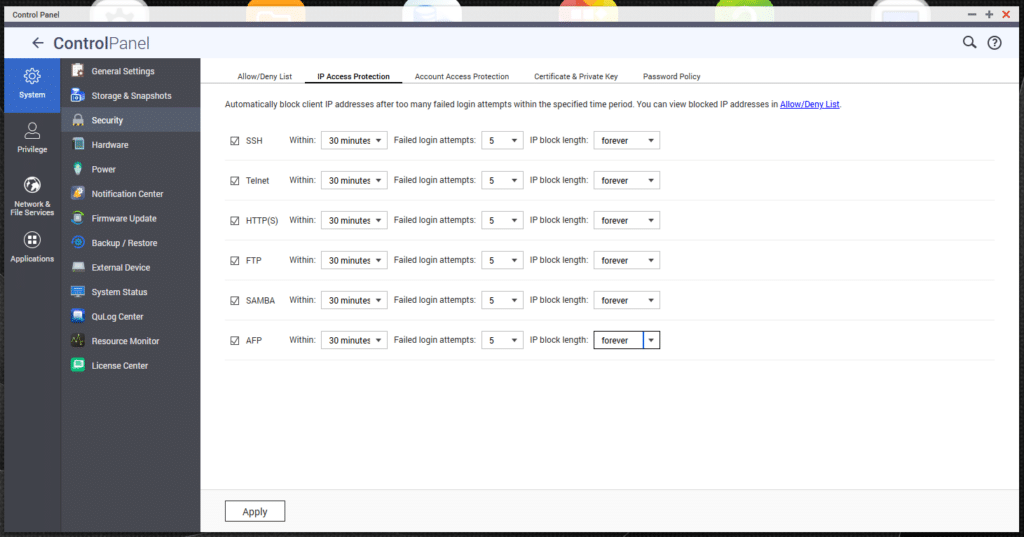

로 이동 제어 패널 > 시스템 > 보안 섹션 QTS에서. "IP 액세스 보호" 탭에서 사용자는 아래 스크린샷을 참조하여 모든 옵션을 선택해야 합니다. 또한 StorageReview는 사용자에게 다음 설정을 권장합니다.

- 30분 이내의 "이내" 수치

- 5에 대한 "실패" 시도

- IP 블록 길이를 "영구"로

네트워크에 연결된 장치가 100% 안전할 수는 없지만 이러한 장치는 맬웨어 및 기타 공격으로부터 NAS를 보호하는 데 큰 도움이 될 것입니다.

방법에 대한 자체 기사를 읽을 수도 있습니다. 쉬운 4단계로 안전한 NAS 확보, 홈 네트워크 보안에 대한 자세한 지침 세트입니다.

StorageReview에 참여

뉴스레터 | 유튜브 | 팟캐스트 iTunes/스포티 파이 | 인스타그램 | 트위터 | 페이스북 | 틱톡 서비스 | RSS 피드

QNAP는 이를 찾는 방법에 대한 지침을 제공했습니다.

QNAP는 이를 찾는 방법에 대한 지침을 제공했습니다.